| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 테이블 크롤링

- 기업용백신

- AWS 클라우드

- 위협탐지

- VGG19

- 방화벽

- 크롤링

- 웹크롤링

- 파이썬

- 네트워크 방화벽

- Firewall

- aws network firewall

- Crawling

- python

- selenium

- 보안

- apex one

- 표 크롤링

- 빈칸넣기

- phpwrapper

- aws firewall

- 패킷 필터링

- 클라우드

- 인터넷게이트웨이

- Security

- Network firewall

- VPC

- 리스트

- AWS

- apex central

- Today

- Total

민주의네모들

[AWS] AWS Network Firewall이란? - (2.2) 중앙집중형 배포모델 본문

오늘은 AWS Network Firewall의 개념, 분산형 배포모델에 이어서

중앙집중형 배포모델에 대해 정리해보겠다.

이전 포스팅을 안보셨다면 먼저 보고오기 고고

[AWS] AWS Network Firewall이란? - (1) 개념

2020년 11월, AWS Network Firewall 서비스가 출시되었다. 아직 출시된지 얼마 되지 않은 서비스라, 사용할 수 있는 리전은 몇 되지 않지만 (미국 동부(버지니아 북부), 미국 서부(오레곤) 및 유럽(아일랜

minjoos.tistory.com

[AWS] AWS Network Firewall이란? - (2.1) 분산형 배포모델

지난번에는 AWS Network Firewall의 개념에 대해 알아보았다. 지난번 포스팅을 안보았다면 or 개념을 잘 모르겠다면 이해를 위해 보고오자! https://minjoos.tistory.com/9 [AWS] AWS Network Firewall이란? - (1)..

minjoos.tistory.com

Network Firewall의 배포 모델은 크게 세 가지로 나눌 수 있다.

1) 분산형

2) 중앙 집중형

3) 결합형

오늘은 이 중에 2) 중앙집중형!

2) 중앙집중형

중앙집중형 배포 모델은 말 그대로 검사를 수행하는 firewall이 한 곳(중앙)에 있다는 의미라고 생각하면 된다.

따라서 검사를 수행하기 위한 검사 전용 VPC가 따로 존재한다.

그 VPC를 Inspection VPC라고 부른다.

Inspection VPC는 Firewall endpoint가 있는 검사 전용 VPC이다.

Inpection VPC는 Transit Gateway Subnet과 Firewall Subnet으로 구성되는데,

Transit Gateway Subnet은 외부에서 Inpection VPC로 들어오는 트래픽을 Firewall endpoint로 연결해주는 역할을 한다.

또한 Firewall에서 검사를 받고 나가는 트래픽이 Transit Gateway로 다시 전송되어 외부와 연결된다.

즉 Transit Gateway는 네트워크 허브 역할을 한다.

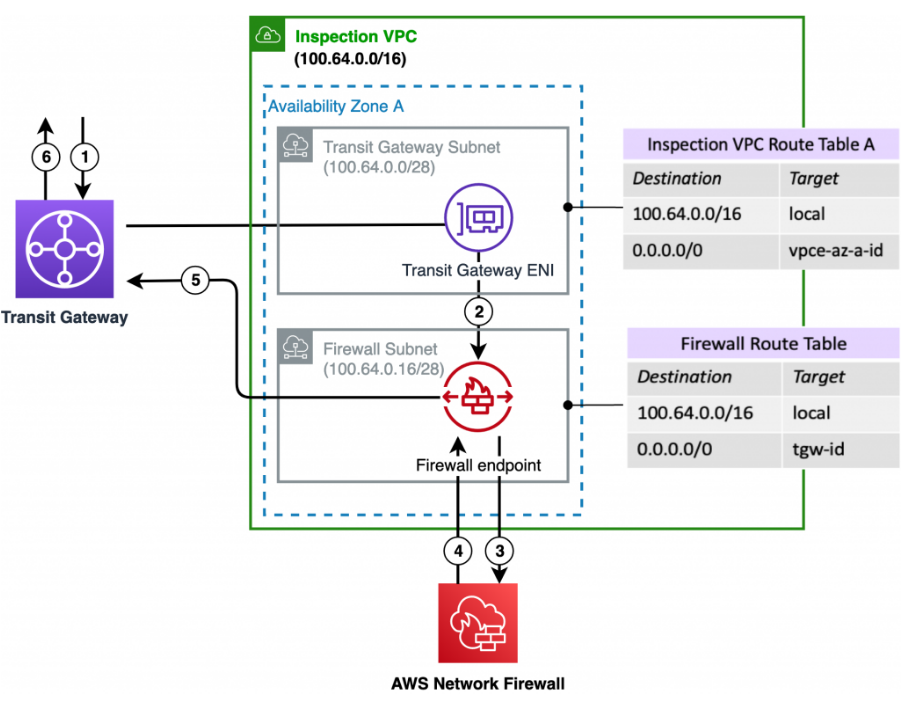

위 그림의 트래픽 흐름을 살펴보자.

1. Transit Gateway로 트래픽이 들어옴

2. Transit Gateway ENI(Elastic Network Interface)가 Firewall endpoint에 트래픽 전송

3. Firewall endpoint는 AWS Network Firewall에 트래픽 전송

4. AWS Network Firewall에서 필터링 된 트래픽을 다시 Firewall Endpoint로 전송

5. Firewall Endpoint에서 Transit Gateway로 트래픽 전송

6. 외부로 전송

즉, 모든 트래픽은 Inspection VPC를 거치며, Inspection VPC로 들어와 검사를 받고 나가는 흐름을 가지고 있으며,

Transit Gateway는 그 흐름을 연결해주는 네트워크 허브 역할을 한다.

그럼 중앙집중형 배포 모델을 통해 어떠한 종류의 트래픽을 보호할 수 있는지,

그 유형을 살펴보겠다.

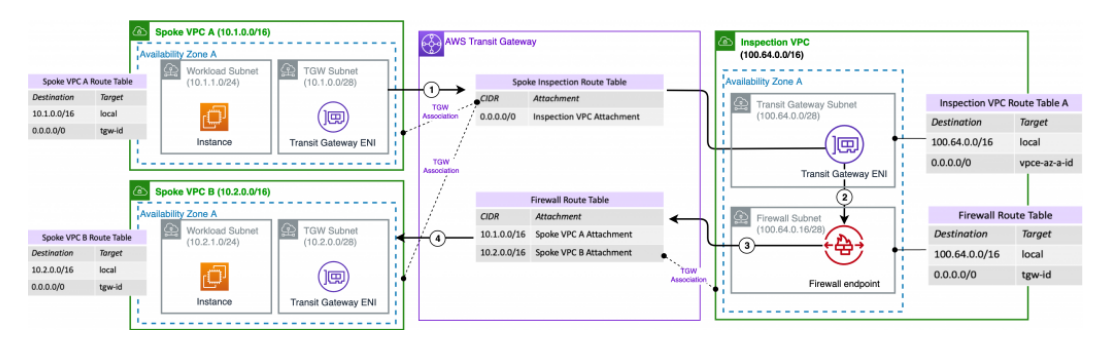

1. East-West Traffic Inspection Model (VPC에서 VPC로의 트래픽)

이 그림은 Spoke VPC A에서 Spoke VPC B로 가는 트래픽이 어떠한 순서로 네트워크 방화벽을 거치는지를 나타낸 것이다.

1. Spoke VPC A에서 나온 트래픽은 AWS Traffic Gateway의 Spoke Inspection Route Table을 통해 Inspection VPC로 전송된다.

2. Inspection VPC의 Transit Gateway ENI가 트래픽을 Firewall endpoint로 전송한다.

3. Network Firewall의 필터링을 거친 트래픽은 AWS Traffic Gateway의 또다른 라우팅 테이블인 Firewall Route Table로 전송된다.

4. Firewall Route Table을 통해 Spoke VPC B로 전송한다.

따라서 이러한 형태의 중앙집중형 모델을 통해,

동일하거나 다른 AWS 계정의 VPC에서 VPC로의 트래픽을 보호할 수 있다.

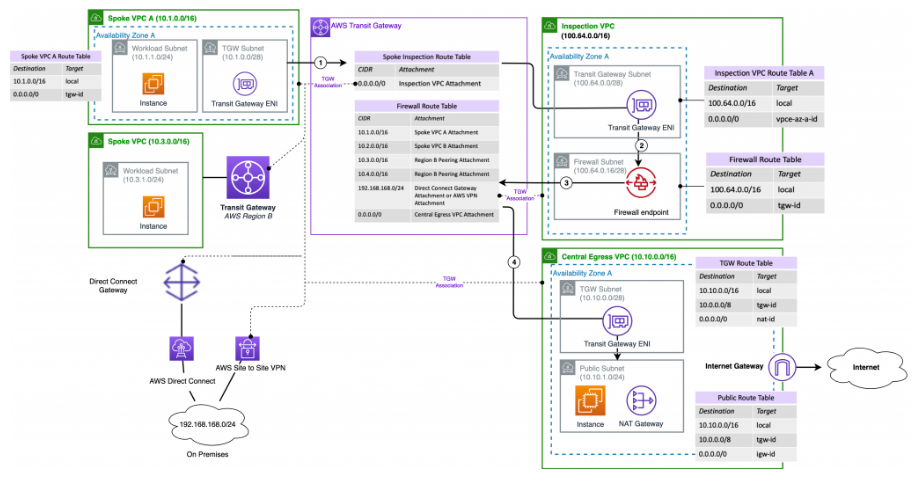

2. North-South: 중앙 집중식 온프레미스 송신 및 수신

이 그림은 Spoke VPC A에서 온프레미스 네트워크로 가는 트래픽이 어떠한 순서로 네트워크 방화벽을 거치는지를 나타낸 것이다.

1. Spoke VPC A로부터 나온 트래픽이 AWS Transit Gateway의 Spoke Inspection Route Table로 전송된다.

2. Spoke Inspection Route Table을 통해 Inspection VPC로 전송된 트래픽은 Transit Gateway ENI를 통해 Firewall endpoint로 전송된다.

3. Firewall endpoint에서 Network Firewall을 통해 필터링 된 트래픽은 다시 AWS Transit Gateway로 전송된다.

4. 트래픽은 AWS Direct Connect 또는 AWS Site-to-Site VPN을 통해 온프레미스로 전송된다.

(AWS Transit Gateway는 Direct Connect 또는 Site-to-Site VPN을 통해 온프레미스에 연결할 수 있다.)

따라서 이러한 구조의 모델을 사용하면 VPC에서 온프레미스로 전송되는 트래픽도

네트워크 방화벽을 통해 보호할 수 있다.

3. North-South: 중앙 집중식 인터넷 송신

아. 그림이 한층 복잡해졌다.

하지만 자세히 살펴보면 이전 그림에서 우측 하단의 Central Egress VPC하나가 추가로 생긴 것 뿐이다.

Private 영역에서 Public 영역과 통신하려면 NAT 게이트웨이가 필요하다.

NAT 게이트웨이를 사용하면 Private Subnet의 워크로드를 활성화하여 Public IP 공간의 인터넷 또는 AWS 서비스에 연결할 수 있게 된다.

Central Egress VPC는 Transit Gateway Subnet과 Public Subnet(인스턴스, NAT 게이트웨이 존재)로 이루어져 있다.

따라서 인터넷으로 송신위해 필요한 구성 요소를 포함한 VPC인 것이다.

위 그림의 트래픽 흐름을 살펴보자.

1. Spoke VPC A에서 AWS Transit Gateway로 트래픽이 전송됨.

2. 처리를 위해 Inspection VPC로 전달된 트래픽은 Transit Gateway ENI를 통해 Firewall endpoint로 전송됨.

3. Firewall endpoint에서 Network Firewall을 통해 필터링된 트래픽은 다시 AWS Transit Gateway로 전송됨.

4. Transit Gateway의 Firewall Route Table을 통해 Central Egress VPC로 전송되고, 인터넷 게이트웨이에 액세스할 수 있게 됨.

즉, 이러한 구조의 배포 모델을 사용하면

VPC에서 인터넷으로의 트래픽도 보호할 수 있다는 점을 알 수 있다.

4. North-South: 중앙 집중식 인터넷 수신

자, 이번엔 반대로 Public 인터넷에서 private한 Spoke VPC A로의 트래픽이다.

이번에 새로 추가된 것은 중앙 하단의 Central Ingress VPC이다.

Central Ingress VPC는 외부 인터넷에서 들어오는 트래픽을 ALB(Applicatio Load Balancer)로 적절히 분배하고,

Transit Gateway로 트래픽을 보내는 역할을 한다.

따라서 Central Egress VPC가 인터넷으로 송신하기 위한 VPC였다면,

Central Ingress VPC는 인터넷에서 수신되는 트래픽을 위한 VPC인 것이다.

1. 외부의 인터넷으로부터 Central Ingress VPC의 Internet Gateway로 트래픽이 생성됨.

2. 들어온 트래픽은 ALB(Application Load Balancer)로 전달됨.

3. Transit Gateway ENI를 거쳐 AWS Transit Gateway로 전송됨.

4. AWS Transit Gateway는 검사를 위해 Inspection VPC로 전송됨.

5. Firewall endpoint에서 네트워크 방화벽을 통해 필터링된 트래픽은 다시 AWS Transit Gateway로 전송됨.

6. 라우팅 테이블을 통해 트래픽이 목적지 워크로드에 전달됨.

따라서 인터넷에서 워크로드 VPC로 수신되는 트래픽도 보호할 수 있다는 점을 알 수 있다.

이것저것 유형도 많고 복잡한 그림도 많았다.

하지만 결론은 이거다.

1. 중앙집중형 모델은 검사 전용 Inspection VPC가 있는 모델이다. 모든 트래픽이 Inpsection VPC에 있는 Network Firewall을 거치면서 검사된다.

2. 중앙집중형 모델을 어떻게 구성하느냐에 따라 검사할 수 있는 트래픽의 종류가 다양하다. (VPC-VPC, VPC-온프레미스, VPC-인터넷, 인터넷-VPC ...)

다음에는 분산형 모델과 중앙집중형 모델이 합쳐진

결합형 배포 모델에 대해 포스팅하겠다.

끝!

'AWS' 카테고리의 다른 글

| [AWS] AWS Network Firewall이란? - (2.3) 결합형 배포모델 (1) | 2021.02.15 |

|---|---|

| [AWS] AWS Network Firewall이란? - (2.1) 분산형 배포모델 (0) | 2021.01.19 |

| [AWS] AWS Network Firewall이란? - (1) 개념 (0) | 2021.01.18 |